🚀 La Culture DevOps : Fondements, Pratiques et Cadres d’Application

🧭 Introduction

Le DevOps n’est pas simplement un ensemble d’outils ou une méthode de déploiement rapide. C’est une culture organisationnelle complète, un changement de paradigme dans la manière dont les entreprises conçoivent, développent, livrent et maintiennent des systèmes logiciels.

Cette culture est née pour réconcilier les silos historiques entre le développement (Dev) et les opérations (Ops). Elle repose sur des valeurs collaboratives, des pratiques d’automatisation, de mesure, d’apprentissage continu, et une volonté commune d’amélioration de la qualité et de la réactivité.

1️⃣ Les Trois Voies du DevOps (The Three Ways)

Décrites dans le livre fondateur The Phoenix Project (Kim, Behr, Spafford), les Three Ways sont les principes directeurs de la culture DevOps.

🔁 1. Le Flux (Flow)

-

Favorise la livraison rapide de valeur depuis le développement jusqu’à la production.

-

Met l’accent sur l’automatisation du pipeline CI/CD, l’intégration rapide, la réduction des temps de cycle.

-

Objectif : réduire les frictions, les files d’attente, les goulots d’étranglement.

🔧 Exemples :

-

Intégration continue (CI)

-

Déploiement continu (CD)

-

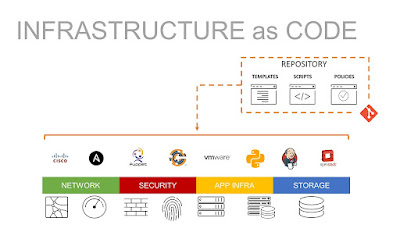

Infrastructure as Code (IaC)

🔄 2. Le Feedback

-

Crée des boucles de rétroaction rapides et continues entre les équipes.

-

Encourage la détection précoce des défauts, des incidents, et la communication bidirectionnelle entre Dev, Ops, QA, Sécurité, et Métier.

📡 Exemples :

-

Monitoring en temps réel

-

Alertes automatisées

-

Retours d’utilisateurs dans le backlog

🧠 3. L’Amélioration Continue et l’Apprentissage

-

Renforce une culture où l’expérimentation, l’apprentissage par l’échec et l’innovation sont encouragés.

-

L’objectif est de s’améliorer continuellement à tous les niveaux, techniques, humains, organisationnels.

📘 Exemples :

-

Post-mortem sans blâme

-

Déploiements canari

-

Jeux du chaos (ex: Chaos Monkey)

🧨 Chaos Monkey : Apprentissage par le Chaos

Développé par Netflix, Chaos Monkey est un outil qui provoque volontairement des pannes aléatoires dans un système de production pour tester sa résilience.

💡 Objectifs :

-

Préparer les systèmes et les équipes à des défaillances inattendues.

-

Promouvoir une culture de résilience et non de perfection.

-

Faire évoluer l’architecture vers le design for failure.

Il fait partie du mouvement plus large appelé Chaos Engineering, essentiel à la philosophie DevOps.

🧱 Cadres Business et Technologiques intégrés à la culture DevOps

La culture DevOps ne vit pas en vase clos. Elle s’insère dans un écosystème de cadres complémentaires :

🌀 Agile

-

DevOps étend Agile au-delà du développement jusqu’à la production.

-

Ils partagent la volonté de livrer en petits lots, avec une collaboration étroite, et une réactivité au changement.

-

Agile = méthode de développement ; DevOps = culture de livraison continue et opérationnelle.

📊 Lean

-

DevOps intègre les principes Lean :

-

Élimination du gaspillage (muda),

-

Amélioration continue (kaizen),

-

Valorisation du travail en flux,

-

Autonomie et responsabilisation des équipes.

-

🔍 Lean permet de concentrer l'effort sur la valeur ajoutée pour le client et d’optimiser les chaînes de livraison.

🧩 ITSM (IT Service Management) / ITIL

-

DevOps remet en question certaines pratiques ITSM trop rigides, tout en les enrichissant :

-

DevOps préfère des changements fréquents, sûrs et automatisés, là où ITIL mettait souvent l’accent sur la stabilité via des processus longs.

-

Il est possible d’intégrer ITIL v4 avec DevOps, grâce à l’alignement sur la co-création de valeur et les chaînes de valeur (value streams).

-

🔄 DevOps + ITSM moderne = stabilité ET rapidité.

🏢 Considérations organisationnelles

Mettre en œuvre DevOps demande des changements profonds dans la culture, les équipes, les rôles et la gouvernance.

👥 1. Collaboration interfonctionnelle

-

Fin du modèle en silo (Dev, Test, Infra, Sec…)

-

Constitution d’équipes produit autonomes, pluridisciplinaires (Dev + Ops + QA + Sec)

🧑🏫 2. Culture de responsabilité partagée

-

L’équipe qui développe est aussi responsable du fonctionnement en production

-

Favorise la qualité intrinsèque et la fiabilité

🔐 3. Intégration de la sécurité (DevSecOps)

-

La sécurité devient un élément natif du développement et du déploiement, pas une étape finale.

-

Automatisation des tests de vulnérabilité, politiques de sécurité codifiées, scanning de dépendances, etc.

🏗️ 4. Gouvernance et conformité

-

DevOps n’implique pas de sacrifier la conformité.

-

Elle repose sur :

-

Traçabilité des changements

-

Auditabilité du code (Git)

-

Politiques codées (Policy as Code)

-

📈 Mesure et indicateurs clés dans DevOps

Des métriques sont essentielles pour piloter une culture DevOps :

| 📊 KPI | Description |

|---|---|

| Lead Time | Temps entre un commit et sa mise en production |

| Change Failure Rate | Taux d’échec des changements |

| Deployment Frequency | Fréquence des déploiements |

| Mean Time to Restore (MTTR) | Temps moyen de restauration après incident |

Ces quatre métriques clés DORA sont devenues le standard pour mesurer la performance DevOps.

🏁 Conclusion

La culture DevOps dépasse largement l’outillage technique. Elle est le fruit d’une transformation organisationnelle, culturelle et humaine, articulée autour des Trois Voies, du Lean, de l’Agilité, et de la résilience.

Elle permet :

-

d’accélérer l’innovation,

-

d’améliorer la qualité logicielle,

-

de renforcer la collaboration interéquipes,

-

et d’aligner l’IT sur les besoins métiers.

En résumé, DevOps est une culture vivante, exigeante, mais extraordinairement puissante lorsqu’elle est bien appliquée.