🧱 Infrastructure as Code (IaC) : Définition, Importance et Fonctionnement

📌 1. Qu’est-ce que l’Infrastructure as Code ?

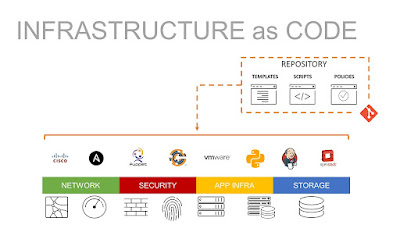

L’Infrastructure as Code (IaC), ou infrastructure en tant que code, est une pratique DevOps qui consiste à provisionner, configurer et gérer l’infrastructure informatique au moyen de fichiers de code, au lieu de processus manuels ou interactifs via des interfaces graphiques.

Autrement dit, on décrit l’infrastructure (serveurs, réseaux, bases de données, équilibreurs de charge, sécurité…) à l’aide de code source, de manière versionnée, réplicable et automatisable.

🛠️ Exemple simple en Terraform :

Ce fragment de code définit un serveur virtuel AWS.

🎯 2. Pourquoi l’infrastructure as code est-elle importante ?

L’IaC résout plusieurs limitations majeures de la gestion manuelle de l’infrastructure, surtout à l’ère du cloud, des conteneurs, du CI/CD et du DevOps.

🔍 Principaux avantages de l’IaC :

| 🚀 Bénéfice | 💡 Détail |

|---|---|

| Automatisation | Provisionnement rapide et sans erreur humaine |

| Reproductibilité | Les environnements sont identiques entre dev, test et prod |

| Versionnement | L’infrastructure est versionnée comme du code (Git) |

| Collaboration | Les équipes travaillent ensemble sur des fichiers codés |

| Audits et conformité | On peut tracer les modifications, les valider et les tester |

| Évolutivité | Permet de gérer des dizaines, centaines ou milliers de ressources |

| Rollback | Possibilité de revenir à une version précédente si un changement pose problème |

| Intégration CI/CD | L’infrastructure devient un élément intégré du pipeline logiciel |

⚠️ Sans IaC :

-

Les infrastructures sont documentées manuellement (souvent obsolètes)

-

Les environnements sont incohérents (effet "ça marche en local")

-

Le déploiement prend du temps, coûte cher et est source d’erreurs humaines

⚙️ 3. Comment fonctionne l’infrastructure as code ?

L’IaC repose sur un cycle d’automatisation structuré autour de fichiers de code (généralement YAML, JSON, HCL, ou DSLs propriétaires) et d’outils IaC capables de traduire ce code en ressources réelles sur le cloud, des serveurs, ou des conteneurs.

🧭 Étapes clés d’un cycle IaC :

-

Définition : l’infrastructure est décrite dans un fichier de configuration (serveurs, réseaux, volumes…)

-

Planification : l’outil IaC génère un plan d’exécution montrant ce qui va être créé ou modifié

-

Provisionnement : le plan est appliqué (infrastructure réellement déployée)

-

Validation / Test : des outils peuvent vérifier que les ressources sont conformes

-

Suivi / Dépannage : logs, audit, monitoring et rollback sont possibles

🧑💻 Deux approches majeures de l’IaC :

| Approche | Description | Exemple |

|---|---|---|

| Déclarative | L’utilisateur décrit l’état final souhaité (le moteur décide comment y parvenir) | Terraform, CloudFormation, Puppet |

| Impérative | L’utilisateur décrit les étapes à suivre | Ansible, Chef, SaltStack |

🧠 Remarque : certains outils comme Ansible sont hybrides (déclaratifs dans la syntaxe, impératifs dans la logique).

🧰 4. Outils populaires pour l’IaC

| Outil | Type | Particularité |

|---|---|---|

| Terraform | Déclaratif | Multi-cloud, très utilisé |

| Ansible | Mixte | Sans agent, facile à apprendre |

| AWS CloudFormation | Déclaratif | Spécifique à AWS |

| Pulumi | Déclaratif | Utilise des langages comme Python ou TypeScript |

| Chef | Impératif | Ruby, logique très poussée |

| Puppet | Déclaratif | Architecture robuste pour grandes infra |

| Kubernetes + Helm | Déclaratif | Pour l’orchestration des conteneurs |

🧪 5. Tests et sécurité dans l’IaC

Comme tout code, les fichiers IaC peuvent (et doivent) être testés, revus et sécurisés :

-

Tests statiques :

TFLint,Checkov,KICS -

Tests d’intégration :

Test Kitchen,Terratest -

Conformité et sécurité :

InSpec,Conftest,OPA

🔄 6. Intégration avec DevOps et CI/CD

L’IaC devient un composant clé du pipeline CI/CD. Exemple de flux DevOps :

-

Le code d’infrastructure est versionné dans Git

-

Lors d’un commit, un pipeline CI est déclenché :

-

Validation syntaxique

-

Tests de conformité

-

Plan Terraform ou Ansible

-

-

Si validé, l’infrastructure est déployée automatiquement

-

Un rollback peut être effectué en cas d’échec

🏁 Conclusion

L’Infrastructure as Code est un pilier fondamental des pratiques DevOps modernes. Elle permet de transformer l'infrastructure informatique – historiquement rigide et manuelle – en un composant logiciel agile, automatisé et versionné.

Grâce à l’IaC, les organisations peuvent :

-

Réduire les erreurs humaines

-

Gagner du temps

-

Standardiser leurs environnements

-

Intégrer pleinement l’infrastructure dans leur chaîne de valeur logicielle